警惕Windows系统暴露高危零日漏洞,用户NTLM凭据或被窃取

时间:2024-12-10 22:00

小编:星品数码网

随着数字技术的发展,安全问题愈发引起社会的广泛关注。最近,IT安全团队0patch于12月5日发布公告,指出Windows操作系统中出现了一种高危零日漏洞,这一漏洞可能导致用户的NTLM凭据被攻击者窃取,给用户的网络安全带来了潜在的威胁。对此,用户应保持警惕并采取相应的防护措施。

NTLM凭据简析

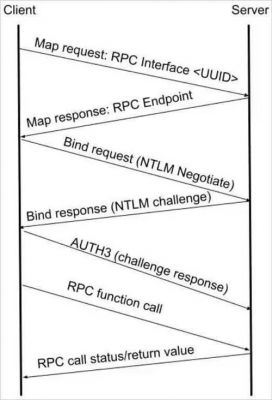

在了解这一漏洞之前,我们先来简要了解一下NTLM。NTLM(NT LAN Manager)是微软开发的一种身份验证协议,广泛应用于Windows NT及其后续版本中。该协议主要是基于挑战/应答机制来确保用户身份的真实性。尽管NTLM在过去被广泛采用,但随着网络攻击手法的演变,其安全性显然已受到质疑。

漏洞描述

根据0patch团队的博文,这一高危漏洞尚未分配正式的CVE ID(通用漏洞披露编号)。具体攻击者只需诱导用户在Windows文件管理器中查看包含恶意代码的文件即可轻易发起攻击。更令人担忧的是,用户甚至不需要打开这些恶意文件,光是浏览文件即可触发攻击。

例如,用户在打开一个共享文件夹、USB存储设备,或搜索其“下载”文件夹中的文件时,恶意代码可能会被激活。这种攻击手法会迫使系统与远程共享建立出站NTLM连接,进而导致Windows自动向攻击者发送已登录用户的NTLM哈希值。攻击者随后可以轻松窃取这些哈希值,并尝试破解,进而获取用户的登录名和明文密码,带来严重的安全隐患。

受影响的系统版本

该漏洞影响了众多Windows版本,包括从较早的Windows 7、Windows Server 2008 R2,一直到最新的Windows 11(24H2更新)和Windows Server 2022。鉴于Windows在全球范围内的广泛使用,这一漏洞可能涉及数以百万计的用户,这也使得该漏洞的危害性不容小觑。

临时应对措施

在微软官方发布修复补丁之前,0patch团队已经采取了积极措施,向其用户推送了临时的微补丁。对于所有注册用户,0patch均提供免费修复。用户可以通过访问其官网了解更多信息并下载该微补丁,这是临时防御这一漏洞的有效手段之一。

用户还可以通过组策略或注册表修改来禁用NTLM身份验证,从而提高系统的安全性。操作步骤如下:依次打开“安全设置”>“本地策略”>“安全选项”,然后配置“网络安全: 限制NTLM”策略。这一措施虽然不能完全消除风险,但可以在一定程度上减小被攻击的概率。

展望未来

网络安全是一项长期的挑战,尤其在当前这个信息化、高度互联的时代,任何一个微小的漏洞都可能成为攻击者的突破口。对于这一高危零日漏洞,微软已收到0patch团队的报告,尚在紧急修复中。因此,用户需要密切关注微软的官方动态,及时更新系统和软件补丁,以增强防护。

用户在享受互联网便利的同时,也不能忽视潜在的安全威胁。时刻提醒自己保持警惕,不随意下载来源不明的文件、不轻信陌生链接,同时定期进行系统更新和安全检查,才能更好地保护自己的信息安全和网络环境的安全。

在网络安全的防护之路上,每一个用户都肩负着自身的责任。只有全方位增强安全意识、提高技术防范能力,才能从根本上减少遭受攻击的风险。我们呼吁所有Windows用户,不要轻视这一漏洞,综合采取多种手段,保护好自己的网络安全。